網友分享:Petya病毒以及其變種的運作原理和損失挽救方案

- 2017-08-11 15:23:37 分類:幫助

前段時間的wannacry平息之后不久,突然就爆發了Petya病毒及其變種病毒,同樣的類型的變種病毒以及同樣是勒索比特幣的問題。所以這個小編當然也比較關注這個消息了。同樣的,我也想了解一下這個病毒是怎么運作的。同時給大家講解一下Petya病毒以及其變種的運作原理和損失挽救方案,下面小編給大家帶來網友分享的Petya病毒以及其變種的運作原理和損失挽救方案。

Petya病毒以及其變種運作原理分析:

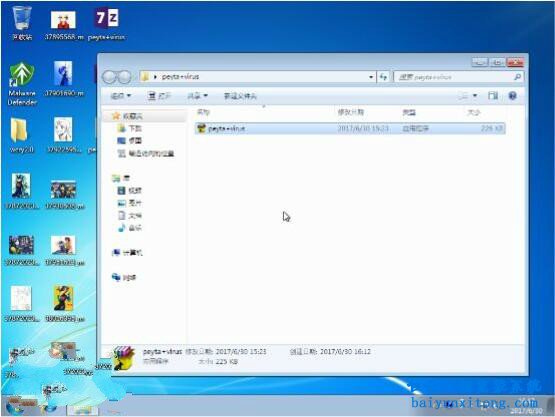

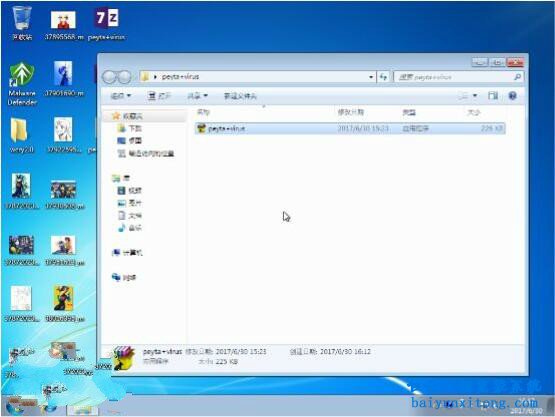

我拿到了Petya樣本(恕不提供下載)之后,重新調用回了之前用于測試的虛擬機,將病毒樣本丟進去準備測試。

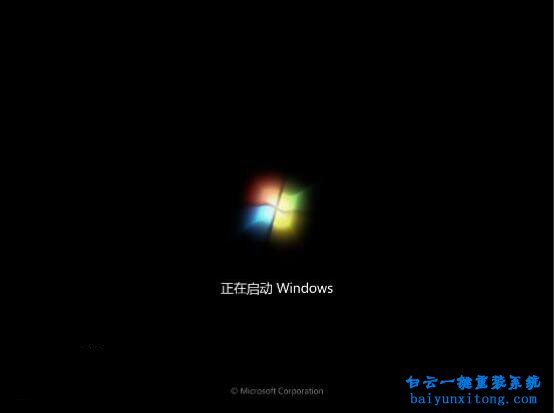

雙擊之后,它會自動往硬盤寫入一些東西,閃過一行英文之后就立即重啟電腦了。(閃的速度太快了我沒看清楚是什么內容)

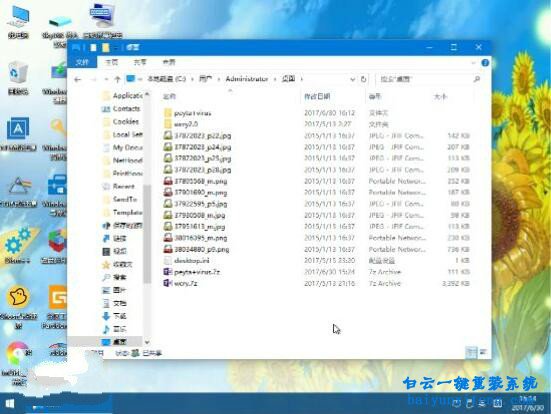

這個時候重啟進PE,可以看到數據還在這里。

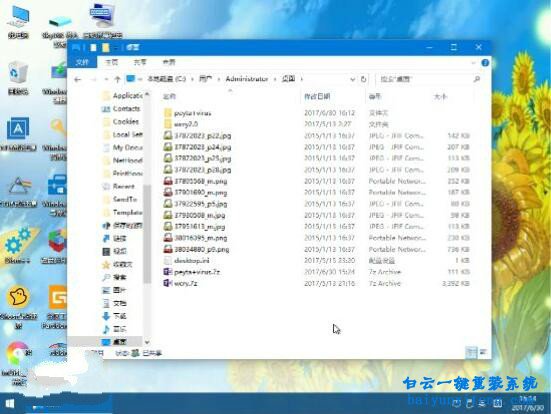

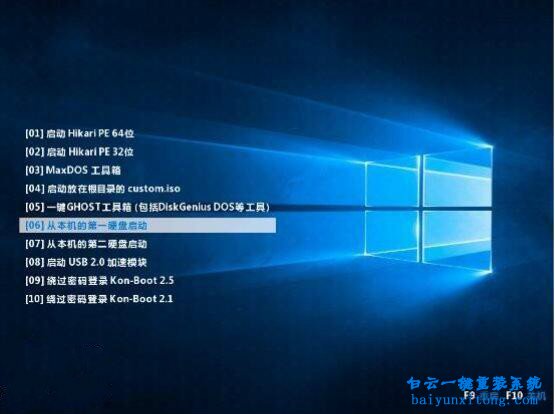

但是如果通過外界的啟動菜單來從硬盤啟動,又可以正常啟動回Windows。

從這些特性說明,Petya是典型的MBR引導區病毒,觸發的時候首先惡意寫入了MBR,但不破壞PBR。

因此:

只要你使用的是UEFI啟動方式且為GPT分區表,該病毒對你的電腦就徹底失去作用,不會有任何影響。

但如果你用的是Legacy啟動方式(也就是MBR),你可以使用任何可能的防護軟件抵御MBR寫入動作。

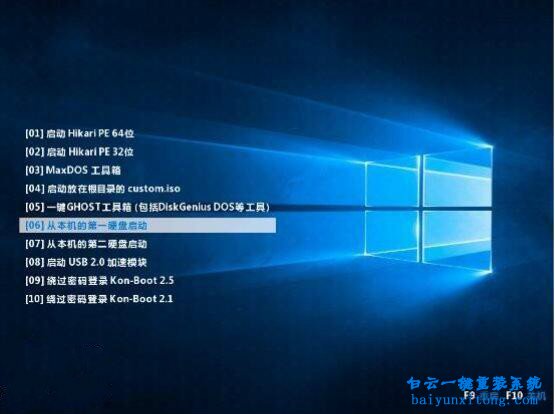

那么如果撤去外界啟動菜單直接從硬盤的MBR啟動會發生什么呢?

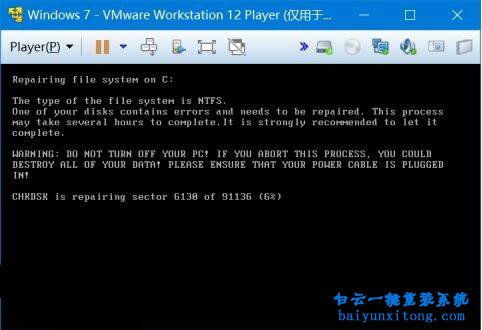

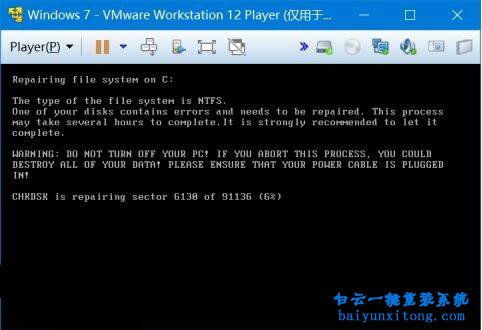

運行一個假的chkdsk程序,實際上這個操作是破壞扇區。

不過,此操作并非全盤加密,因為全盤加密真正操作起來相當費時。如果你用過BitLocker全盤加密的話,應該知道加密/解密過程需要花多長時間。

在我寫這篇文章之前事先測試了一次,并在真正開始破壞之前我復制了整個硬盤的前1000000個扇區的數據(大概490MB)用于對比。

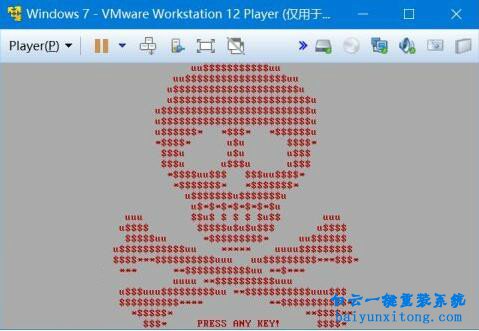

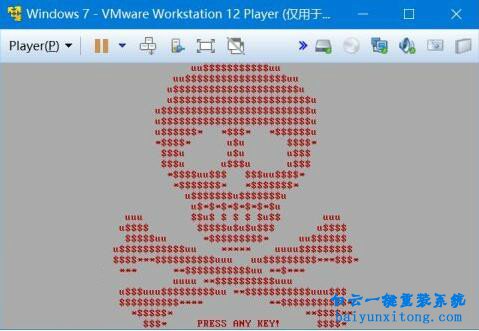

這個過程跑完之后,就是閃瞎眼的骷髏標志……

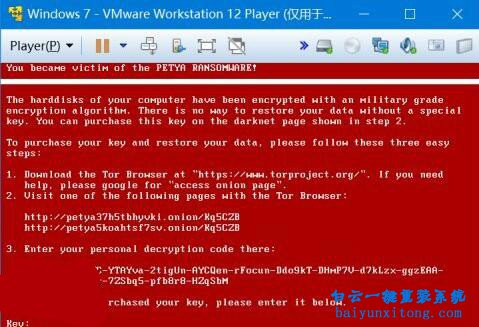

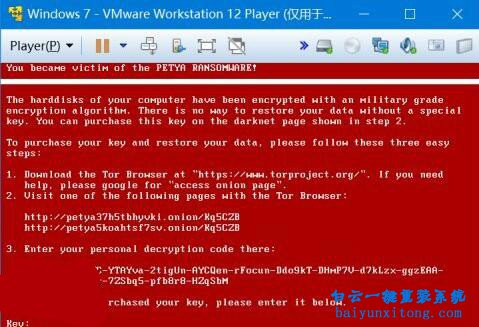

按下任意鍵之后,就進入了勒索提示。

我使用的這種Petya樣本是將信息填寫到這個onion網站上的,不過本質其實是一樣的。

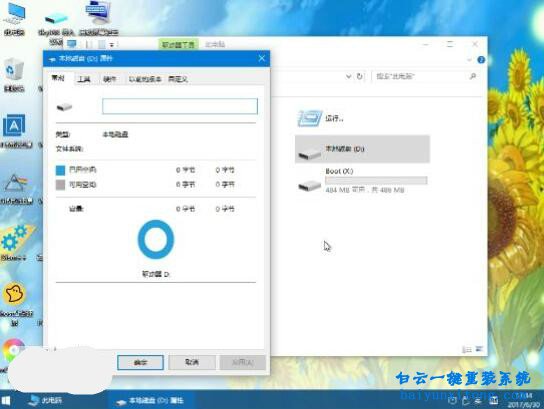

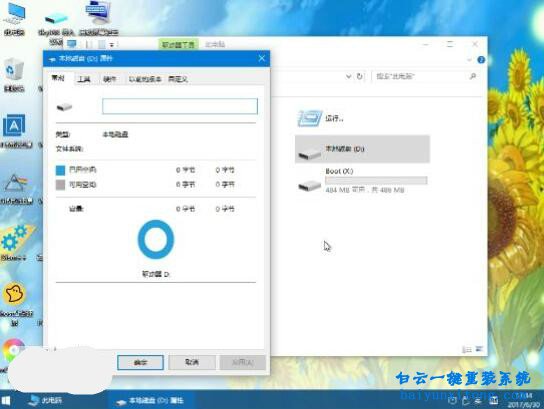

在這個時候,你進入PE訪問整個硬盤,你會發現磁盤全部變成RAW無法訪問。

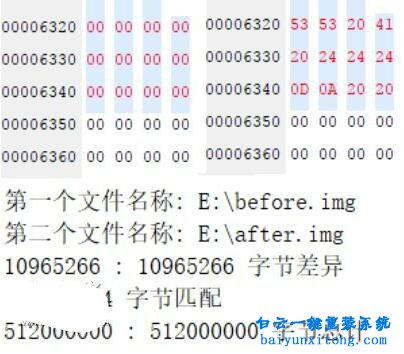

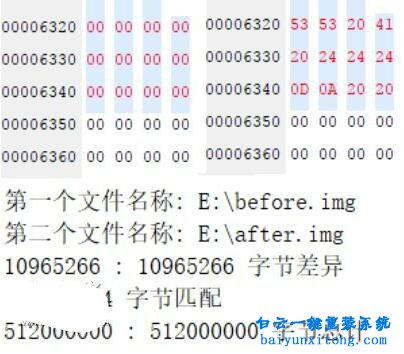

這個時候將被破壞的硬盤的前1000000個扇區提取出來,和之前備份的進行對比。我們使用的是UltraCompare這個工具。

我們這里可以看到,發生變化的主要是一直到0x00006350區段的所有內容,換算一下大概是28扇區,14KB的數據量。

而上面顯示,發生變化的內容有10965266字節,也大概是10MB的數據量,實際上遠沒有這么多。

對Petya病毒的總結:

1、它是一種MBR引導區病毒;

2、類似當年的CIH,為了加快破壞文件速度,它不使用全盤加密而是直接破壞的分區表;

3、但是,它破壞分區表并不是簡單地刪除分區表,而是破壞了每個分區的文件系統,導致系統無法再正確讀取這些磁盤的數據,因此也無法靠修復分區表來解決此問題。

損失挽救方案:

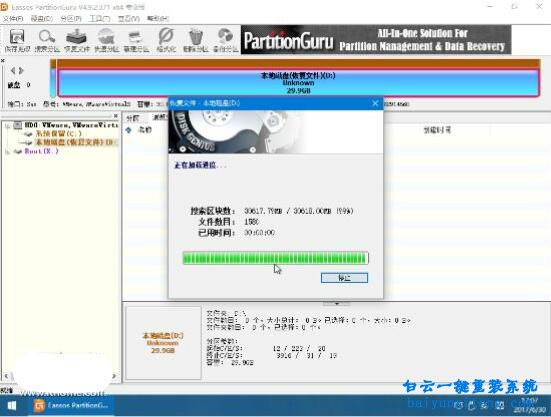

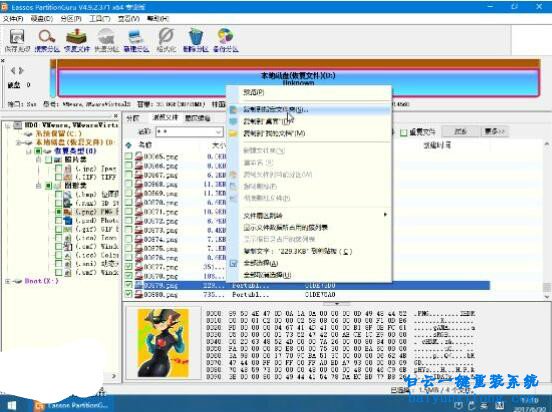

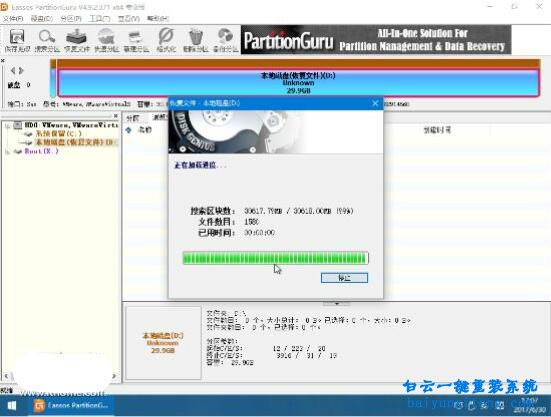

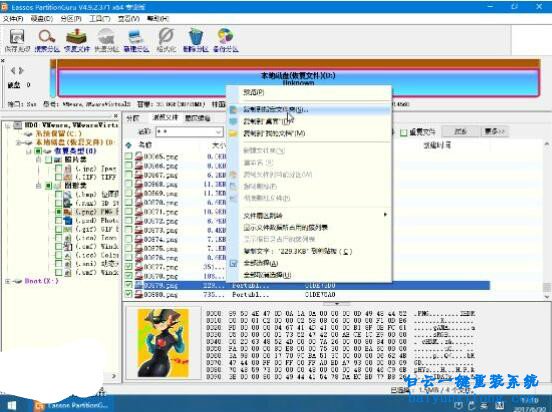

因此,想救回這些文件,你可以使用任何主流的支持從RAW分區恢復數據的數據恢復軟件來很方便地救回這些數據,比如說易數科技的DiskGenius、X-Ways的WinHex。

你可以選擇在PE下使用這類數據恢復軟件,也可以選擇將硬盤外接到別的電腦上來使用。

另外特別說明,這種情況出現之后,不要使用chkdsk磁盤掃描工具來修復磁盤,否則它會刪除這些你還可能救得回來的文件。

我這里使用的是專業版,為了支持開發商對數據恢復做出的努力,強烈建議購買正版。購買這類數據恢復軟件付出的代價也比向黑客支付300美元的贖金低得多,帶來的好處就比冒著可能無法恢復數據的風險支付贖金大得多。

當然,如果你的被破壞的分區是使用像BitLocker這樣的加密程序加密過的,那么數據拯救回來的可能性就比較低了。

恢復數據之后,這些文件的文件名可能已經丟失了,但是文件的狀態非常棒,數據也還完好,你可以把它們恢復到你的外接的存儲設備上,重新整理一下文件名和位置,再來重新安裝操作系統。

不過重新安裝系統的時候,如果條件允許,請一定要使用UEFI+GPT這種組合的安裝模式且關閉CSM來抵御引導區病毒的襲擊,而且需要安裝至少Windows 8。

如果電腦不能支持UEFI啟動模式,那么重裝系統完成之后,請一定要及時關閉可能的端口,安裝好系統更新并做好引導區防護工作,避免類似病毒的威脅。

數據無價,這是小編得出的結論,不管如何,重要數據文件備份到網盤或者移動硬盤才能更加安心。Petya病毒是一方面可以影響電腦數據的東西,還有人為損壞硬盤,硬盤的自然損壞,以及自己的錯誤操作都會導致數據丟失。所以請備份好自己的數據。

Petya病毒以及其變種運作原理分析:

我拿到了Petya樣本(恕不提供下載)之后,重新調用回了之前用于測試的虛擬機,將病毒樣本丟進去準備測試。

雙擊之后,它會自動往硬盤寫入一些東西,閃過一行英文之后就立即重啟電腦了。(閃的速度太快了我沒看清楚是什么內容)

這個時候重啟進PE,可以看到數據還在這里。

但是如果通過外界的啟動菜單來從硬盤啟動,又可以正常啟動回Windows。

從這些特性說明,Petya是典型的MBR引導區病毒,觸發的時候首先惡意寫入了MBR,但不破壞PBR。

因此:

只要你使用的是UEFI啟動方式且為GPT分區表,該病毒對你的電腦就徹底失去作用,不會有任何影響。

但如果你用的是Legacy啟動方式(也就是MBR),你可以使用任何可能的防護軟件抵御MBR寫入動作。

那么如果撤去外界啟動菜單直接從硬盤的MBR啟動會發生什么呢?

運行一個假的chkdsk程序,實際上這個操作是破壞扇區。

不過,此操作并非全盤加密,因為全盤加密真正操作起來相當費時。如果你用過BitLocker全盤加密的話,應該知道加密/解密過程需要花多長時間。

在我寫這篇文章之前事先測試了一次,并在真正開始破壞之前我復制了整個硬盤的前1000000個扇區的數據(大概490MB)用于對比。

這個過程跑完之后,就是閃瞎眼的骷髏標志……

按下任意鍵之后,就進入了勒索提示。

我使用的這種Petya樣本是將信息填寫到這個onion網站上的,不過本質其實是一樣的。

在這個時候,你進入PE訪問整個硬盤,你會發現磁盤全部變成RAW無法訪問。

這個時候將被破壞的硬盤的前1000000個扇區提取出來,和之前備份的進行對比。我們使用的是UltraCompare這個工具。

我們這里可以看到,發生變化的主要是一直到0x00006350區段的所有內容,換算一下大概是28扇區,14KB的數據量。

而上面顯示,發生變化的內容有10965266字節,也大概是10MB的數據量,實際上遠沒有這么多。

對Petya病毒的總結:

1、它是一種MBR引導區病毒;

2、類似當年的CIH,為了加快破壞文件速度,它不使用全盤加密而是直接破壞的分區表;

3、但是,它破壞分區表并不是簡單地刪除分區表,而是破壞了每個分區的文件系統,導致系統無法再正確讀取這些磁盤的數據,因此也無法靠修復分區表來解決此問題。

損失挽救方案:

因此,想救回這些文件,你可以使用任何主流的支持從RAW分區恢復數據的數據恢復軟件來很方便地救回這些數據,比如說易數科技的DiskGenius、X-Ways的WinHex。

你可以選擇在PE下使用這類數據恢復軟件,也可以選擇將硬盤外接到別的電腦上來使用。

另外特別說明,這種情況出現之后,不要使用chkdsk磁盤掃描工具來修復磁盤,否則它會刪除這些你還可能救得回來的文件。

我這里使用的是專業版,為了支持開發商對數據恢復做出的努力,強烈建議購買正版。購買這類數據恢復軟件付出的代價也比向黑客支付300美元的贖金低得多,帶來的好處就比冒著可能無法恢復數據的風險支付贖金大得多。

當然,如果你的被破壞的分區是使用像BitLocker這樣的加密程序加密過的,那么數據拯救回來的可能性就比較低了。

恢復數據之后,這些文件的文件名可能已經丟失了,但是文件的狀態非常棒,數據也還完好,你可以把它們恢復到你的外接的存儲設備上,重新整理一下文件名和位置,再來重新安裝操作系統。

不過重新安裝系統的時候,如果條件允許,請一定要使用UEFI+GPT這種組合的安裝模式且關閉CSM來抵御引導區病毒的襲擊,而且需要安裝至少Windows 8。

如果電腦不能支持UEFI啟動模式,那么重裝系統完成之后,請一定要及時關閉可能的端口,安裝好系統更新并做好引導區防護工作,避免類似病毒的威脅。

數據無價,這是小編得出的結論,不管如何,重要數據文件備份到網盤或者移動硬盤才能更加安心。Petya病毒是一方面可以影響電腦數據的東西,還有人為損壞硬盤,硬盤的自然損壞,以及自己的錯誤操作都會導致數據丟失。所以請備份好自己的數據。

標簽:

系統問題

重裝xp系統如何讓桌面圖標陰影消失?不少用戶使用網絡上的重裝xp系統工具后發現,電腦桌面上的各種軟件圖標一大堆,甚至某些用戶的桌面圖標背后有陰影,這

Win10自帶一鍵重裝系統|聯想一鍵恢復出廠系統有不少使用Win10系統的用戶,在電腦遇到無法解決問題的時候,就只想到了重裝系統。其實Win10也是有自帶一鍵重裝系統功能